|

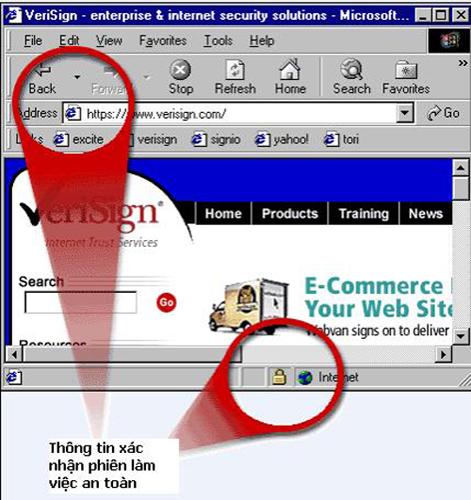

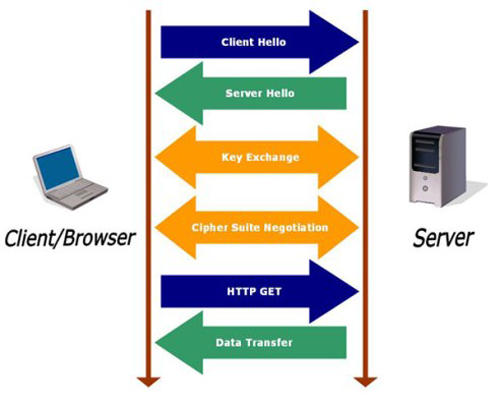

Từ trước đến nay giao thức bảo mật SSL - Secure Sockets Layer là công nghệ tiên tiến nhất trong việc đảm bảo an ninh khi truyền dữ liệu qua mạng Internet - với đặc trưng dễ nhận diện là thanh địa chỉ URL bắt đầu bằng HTTPS.

Tuy nhiên, cuối tháng 7 và đầu tháng 8 vừa qua, các nhà nghiên cứu đã phát hiện ra một số lỗi cực kì nghiêm trọng có trên phần mềm sử dụng giao thức mã hoá theo công nghệ này. Ở thời điểm đó, tham gia ở hội thảo Black Hat, các chuyên gia an ninh mạng đã trình diễn thử một số cuộc tấn công nhằm vào giao thức SSL. Kết quả là thông tin truyền tải giữa các trang web và trình duyệt hiển thị đã bị "xuyên thủng".

Kiểu tấn công này có thể cho phép tin tặc đánh cắp mật khẩu, tấn công vào một phiên giao dịch ngân hàng trực tuyến bất kì, hay thậm chí gửi mã độc đính kèm vào các bản cập nhật trình duyệt (Firefox) giả mạo.

Nạn nhân: không thể đếm xuể

Theo chuyên gia an ninh Chris Paget, điểm nguy hiểm là kẻ tấn công có thể sử dụng chúng để “oanh tạc” máy chủ trong môi trường chia sẻ (shared host), máy chủ mail, cơ sở dữ liệu và hàng loạt ứng dụng an ninh khác. “Đó là một lỗ hổng giao thức. Có rất nhiều ứng dụng, sản phẩm phải vá liên quan đến SSL như các trình duyệt, máy chủ, hệ thống phân tải giữa các máy chủ, ứng dụng tăng tốc web, máy chủ mail, máy chủ SQL, driver ODBC và cả các giao thức chia sẻ ngang hàng p-2-p”, người phụ trách công nghệ của hãng tư vấn an ninh H4rdw4re LLC cho hay.

Mặc dù muốn tấn công, đầu tiên tin tặc phải kiểm soát được mạng của nạn nhân để tiếp tục thực hiện kiểu tấn công người-đứng-giữa, nhưng hậu quả tiếp đến khi xảy ra là vô cùng nghiêm trọng, nhất là khi cuộc tấn công nhắm vào việc đánh cắp cơ sở dữ liệu và máy chủ mail.

Là một công nghệ được sử dụng rộng rãi trong thương mại điện tử, giao dịch trực tuyến, SSL là đích ngắm thường xuyên của tin tặc. Các nhà nghiên cứu an ninh cũng đặt nặng vấn đề bảo mật, nâng cao hiệu năng của giao thức này. Năm ngoái, một số chuyên gia đã tìm ra cách tạo các chứng thực SSL giả để đánh lừa trình duyệt. Tháng 8 vừa rồi, một số nhà nghiên cứu cũng trình diễn các cuộc tấn công dạng thức mới nhằm vào SSL. Tuy nhiên, khác với kiểu tấn công trên, vốn yêu cầu phải sử dụng tới nền tảng hỗ trợ nhằm đối phó với chứng thực số SSL, lỗi gần đây nhất nằm ở chính giao thức này và do đó, công việc vá lỗi sẽ khó khăn hơn rất nhiều. Vấn đề còn đi xa hơn khi thông tin về lỗi SSL đã bị phát tán qua hệ thống mail list, buộc các nhà phát triển phần mềm phải tất tả vá lỗi sản phẩm.

Đầu tháng 8, các nhà nghiên cứu ở công ty an ninh mạng PhoneFactor Inc đã phát hiện được lỗ hổng liên quan tới SSL. Trước đó, họ đã làm việc liên tục trong hai tháng cùng Hiệp hội các công ty công nghệ có tên Industry Consortium for Advancement of Security on the Internet (ICASI), với dự án có tên Project Mogul, nhằm hợp tác rộng rãi để khắc phục vấn đề.

Hớ hênh

Nhưng kế hoạch cẩn trọng này đã bị đảo lộn hoàn toàn và có nguy cơ bị phá sản khi thứ Tư vừa rồi, một kĩ sư của SAP AG có tên Martin Rex đã không nhận thức được mức độ nghiêm trọng của vấn đề, đăng tải thông tin, nhận xét của mình về lỗ hổng và gửi tới một danh sách thảo luận tại Internet Engineering Task Force. Lập tức, thông tin trên nhanh chóng được nhà nghiên cứu an ninh HD Moore đăng tải lên mạng.

Ngay trong ngày thứ Tư, hàng loạt độc giả bắt đầu nắm được thông tin của vấn đề, khiến cho PhoneFactor quyết định công tố những gì hãng đã phát hiện được: “Ở thời điểm này, chúng tôi cảm thấy cần có trách nhiệm phải công bố những gì đã khám phá được với những người chưa biết, khi chúng đã bị một số người xấu nắm được”, Sarah Fender, phó chủ tịch phụ trách marketing của PhoneFactor thông cáo.

Mặc dù các chuyên gia an ninh cho hay, lỗi SSL mới phát hiện có thể đã tồn tại từ lâu, nhưng vẫn chưa thể khẳng định chúng đã bị khai thác, bằng bất kì kiểu tấn công nào. Hiện vẫn chưa có phản hồi từ ICASI.

Theo TuoiTre

CÁC TIN KHÁC

|